Crediti: Maxpixel. Licenza: CC0

Il cyberspazio è la cosa più complessa che l’uomo abbia mai costruito: da un lato unione di migliaia di reti che rendono difficile anche solo avere una fotografia istantanea di chi vi è connesso, dall’altro stratificazione di programmi software e protocolli sviluppati negli ultimi quaranta anni. Questa complessità è generatrice di vulnerabilità (errori software, errate configurazioni e debolezze nei protocolli) che vengono sfruttate dai cybercriminali per sottrarre dati o arrecare danni.

Introduzione

La cybersecurity è considerata una delle principali emergenze in Europa, assieme al cambiamento climatico e all’immigrazione e sono allo studio iniziative concrete per affrontare tale emergenza1. Blocco della operatività di aziende, controllo surrettizio dei servizi di infrastrutture critiche, furto della proprietà intellettuale o di informazioni cruciali per la sopravvivenza di un’azienda, sono esempi delle minacce che un Paese deve affrontare. Le recenti campagne dei cosiddetti malware wannacry e notpetya sono stati gli eventi visibili di una serie impressionante di attacchi in ogni angolo del pianeta.

In un mondo sempre più digitalizzato, gli attacchi informatici suscitano allarme nella popolazione, causano danni ingenti all’economia e mettono in pericolo la stessa incolumità dei cittadini quando colpiscono reti di distribuzione dei servizi essenziali come la sanità, l’energia, i trasporti, vale a dire le infrastrutture critiche della società moderna. In Italia, interi settori di eccellenza, come la meccanica, la cantieristica, il made in Italy, il turismo, l’agroalimentare e i trasporti, potrebbero subire pesanti ridimensionamenti di fatturato a causa di attacchi perpetrati nel cyberspazio da stati sovrani o da concorrenti.

Un attacco informatico di successo potrebbe rappresentare un momento di non ritorno per la credibilità di un’azienda, lo sviluppo del suo business e la capacità di vendere prodotti in un regime di sana concorrenza. Ugualmente, un attacco informatico riuscito potrebbe destabilizzare il mercato azionario facendo sprofondare interi Paesi nel caos, oppure bloccare i rifornimenti di gas in inverno o la gestione del ciclo dei rifiuti urbani.

Molte volte i danni di attacchi informatici dipendono da un anello debole e spesso questo è il fattore umano. L’uomo è ormai parte integrante del cyberspazio e rappresenta la più importante e impredicibile vulnerabilità di questo macrosistema. Un click sbagliato può in alcuni casi distruggere qualsiasi linea di difesa tecnologica di un apparato, di un’organizzazione, di un Paese. Sono le persone che si fanno “pescare” da una campagna di phishing, che usano come password il nome del gatto o del consorte, che usano lo stesso smartphone per far giocare i figli e per accedere alla rete aziendale. Esse sono le prime ad aprire le porte ai criminali verso i siti, le reti e i database delle loro organizzazioni, con effetti pericolosi e imprevedibili.

Non solo l’industria, ma anche la democrazia può essere oggetto di attacchi cyber. Le fake news sono l’evoluzione degli attacchi basati su ingegneria sociale: create e diffuse attraverso il cyberspazio, le false informazioni tendono a confondere e destabilizzare i cittadini di un Paese, immergendoli in uno spazio informativo non controllato, con un insieme pressoché infinito di sorgenti di notizie.

Un Paese che non metta la cybersecurity al centro delle proprie politiche di trasformazione digitale è quindi un Paese che mette a serio rischio la propria prosperità economica e la propria indipendenza.

La tabella 1 riporta le percentuali di imprese italiane dell’industria e dei servizi privati non finanziari, con almeno 20 addetti, colpite da uno o più attacchi cyber tra settembre 2015 e settembre 20162.

| Area geografica | |

|---|---|

| Nord Ovest | 44,2 |

| Nord Est | 47,3 |

| Centro | 52,3 |

| Sud e Isole | 35,9 |

| Numero addetti | |

| 20 - 49 | 42,7 |

| 50 - 199 | 48,4 |

| 200 - 499 | 56 |

| 500 e oltre | 62,8 |

| Intensità tecnologica | |

| Alta e medio-alta | 48,8 |

| Bassa e medio-bassa | 43,8 |

| Incidenza delle esportazioni sul fatturato | |

| Meno di 1/3 | 43 |

| Tra 1/3 e 2/3 | 51,8 |

| Più di 2/3 | 48,5 |

| Percentuale sul totale delle aziende | 45,2 |

A fronte di un’alta vulnerabilità del sistema delle imprese italiane, nel 2016 la spesa in sicurezza informatica è stata modesta: l’impresa mediana destinava alla prevenzione degli attacchi appena 4.530 euro, ovvero il 15% della retribuzione lorda annuale di un lavoratore medio. Esistevano però importanti differenze tra settori: la cifra saliva a 19.080 euro tra le imprese Information and Communication Technology (ICT), per scendere a 3.420 tra quelle a bassa tecnologia. Quasi tutte le aziende dichiaravano di usare almeno un software antivirus e due terzi di formare i dipendenti all’uso sicuro dei dispositivi informatici; risultava, invece, poco diffusa l’abitudine a cifrare i dati, adottata da meno di un terzo delle imprese non ICT.

Per quanto riguarda i danni provocati dagli attacchi, vari dati mostrano che nella maggior parte dei casi l’impatto monetario diretto è limitato; va però tenuto in conto il fatto che l’impatto economico di un attacco spesso non è limitato al costo immediato, ma comporta danni di immagine e può permettere di portare avanti attacchi indiretti, facendo leva sulla vulnerabilità di un soggetto per colpirne un altro.

Come cittadini, imprese, e Pubblica Amministrazione (PA) dobbiamo dunque essere pronti a monitorare e proteggere il nostro mondo digitale. La difesa e il monitoraggio del nostro cyberspazio devono entrare nel nostro modo di vivere, esattamente come l’avvento delle automobili ha reso naturale guardare a destra e a sinistra prima di attraversare una strada trafficata. Tenere sotto controllo i nostri dispositivi, aggiornarne i software, conoscere le nostre eventuali vulnerabilità, sono azioni che devono far parte di un processo continuo di gestione del rischio informatico.

In questo contesto, la ricerca scientifica svolge un ruolo essenziale nello sviluppo di metodologie e strumenti per valutare il livello di sicurezza del nostro mondo digitale e sviluppare strategie e soluzioni per aumentarne il livello di sicurezza. Nel corso del 2017-2018, la comunità scientifica italiana, coordinata dal Laboratorio Nazionale di Cybersecurity del CINI, ha prodotto un Libro Bianco3 in cui sono presentate le principali sfide di ricerca nel settore e vengono proposte al decisore politico una serie di attività progettuali per fornire al cyberspazio nazionale un livello di protezione allo stato dell’arte della ricerca scientifica.

In questo capitolo, discutiamo l’impatto degli attacchi cyber sugli assi portanti della nostra società e, quindi, partendo da quanto prodotto nel Libro Bianco, rielaboriamo e presentiamo, in modo sintetico, le principali sfide scientifiche per la ricerca in cybersecurity. Il capitolo si chiude con una discussione su come l’ecosistema cyber del Paese dovrebbe organizzarsi per affrontare al meglio questa sfida, una delle principali per la nostra società.

Impatto sugli assi portanti della nostra società

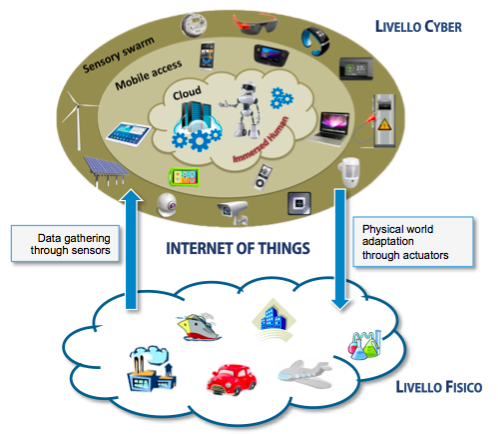

La trasformazione digitale sta interessando tutti i settori della nostra economia e cambierà profondamente la società, le nostre relazioni e il modo di fare industria. La trasformazione digitale, sia a livello industriale che della società, è caratterizzata dallo sviluppo di sistemi che hanno una duplice natura: fisica e virtuale. Come mostrato in figura 1, al sistema fisico viene sovrapposto un livello cyber (es., sensori ed attuatori, sistemi di calcolo, comunicazione e memorizzazione) al fine di aumentarne l'efficienza, l'affidabilità, l'adattabilità e la sicurezza. L’Internet delle cose (IoT), garantendo la connessione degli oggetti del mondo fisico ad Internet, costituisce la tecnologia di collegamento tra i due livelli, e le informazioni fluiscono in maniera continua tra i due livelli.

Esempi tipici sono la Manifattura 4.0 (o Industry 4.0) e le Smart City. Questi sistemi operano, infatti, su due piani: il livello fisico (la fabbrica, la città) con le sue infrastrutture (i macchinari nel caso della fabbrica, le strade, la rete elettrica, i mezzi di trasporto, ecc., nel caso della città), e un secondo livello, il livello cyber, che contiene una rappresentazione “virtuale” ed interattiva del livello fisico, generata e mantenuta attraverso l’uso pervasivo delle tecnologie ICT. Obiettivo del livello cyber è quello di monitorare, in modo continuo, lo stato delle infrastrutture fisiche, adattandole alle esigenze della produzione/cittadini al fine di coniugare efficienza e qualità dei prodotti/servizi. Un attacco al livello cyber può, quindi, rendere il livello fisico (es. il sistema di trasporti in una città, piuttosto che i macchinari o il sistema logistico in una fabbrica) non utilizzabile, o addirittura pericoloso.

Figura 1 Sistemy cyber-physical

In questo contesto, la cybersecurity è ovunque: nell’hardware, nei software, nei sistemi di interconnessione, nei processi aziendali e della PA, nei contratti, nelle policy, nel fattore umano, nelle interazioni cybersociali. La cybersecurity diventa quindi l’elemento essenziale di questa nuova dimensione per garantire nel tempo un adeguato livello di sicurezza alle nostre relazioni, ai nostri affari, alle nostre democrazie. In questa sezione analizziamo l’impatto della trasformazione digitale su alcuni tra i più importanti settori portanti della società, evidenziando come la minaccia stia aumentando in questi settori a causa della trasformazione digitale e come la cybersecurity possa giocare un ruolo chiave per limitare i rischi legati a questa minaccia.

Democrazia

Per uno Stato democratico è indispensabile garantire elevati livelli di cybersecurity, sia per proteggere la sicurezza nazionale (inclusa la tutela delle libere elezioni e delle campagne elettorali da interferenze esterne) sia per garantire benessere economico e crescita del Paese. In tante nazioni si stanno sperimentando metodi e tecnologie per il voto elettronico; questi strumenti vanno tuttavia utilizzati con cautela, soprattutto per elezioni generali. Non esistono, infatti, sistemi informatici sicuri al 100% e le possibilità di successo di un attacco dipendono da quanto un attaccante sia disponibile a investire e, quindi, da quanto si possa potenzialmente guadagnare dall’attacco. Ebbene, nel caso di elezioni politiche possono essere numerosi i soggetti interessati a investire molto, con l’obiettivo di governare, controllare o destabilizzare un Paese. Per evitare rischi, vanno sviluppate strategie nazionali che allineino i bisogni di sicurezza nazionale con quelli di crescita economica e promuovano la sicurezza sin dalla progettazione di tutte le politiche digitali.

Finanza

La trasformazione digitale è stata anche l’occasione di un cambiamento radicale dei modelli di business di banche e assicurazioni. Tanti servizi bancari sono erogati tramite dispositivi mobili e hanno visto l’ingresso di operatori globali come Amazon e Google nell’area dei pagamenti. L’allargamento dell’ecosistema a operatori non bancari pone ovviamente seri problemi in termini di sicurezza operativa. La digitalizzazione dei servizi assicurativi comporta invece un crescente utilizzo dei dati di contesto associati a transazioni o raccolti dai dispositivi IoT (Internet of Things) per l’esecuzione di analitiche online. Questo uso ha aumentato il valore unitario dei dati finanziari sul mercato illegale e li ha resi un bersaglio più attraente per gli attaccanti. Il settore finanziario ha infatti subito, negli ultimi anni, attacchi senza precedenti, caratterizzati da vettori di attacco distribuiti e coordinati. L’analisi di questi attacchi permette di individuare tre minacce fondamentali: (i) compromissione temporanea delle funzionalità dei servizi bancari e assicurativi; (ii) furto organizzato su larga scala di dati bancari e finanziari; (iii) violazione dell’integrità dei dati presenti all’interno del sistema bancario/assicurativo.

Trasporti

Garantire cybersecurity nell’ambito trasporti richiede di considerare ambiti strettamente correlati e interdipendenti: i veicoli, i servizi e le infrastrutture. Per i veicoli e i servizi, la diffusione di dispositivi IoT, che permette di incrementare il comfort dei passeggeri e di offrire servizi innovativi, introduce sfide sia per il trattamento dei tanti dati generati, sia per l’aumento smisurato della superficie di attacco e della loro capillarità e pervasività. A breve diventerà ineludibile per il nostro Paese dotarsi di infrastrutture che nel medio/lungo periodo permettano la guida completamente autonoma di veicoli su gomma e l’impiego di droni in ambito urbano; per fare questo è importante sapere che è indispensabile un radicale cambio di paradigma.

Al di là dei necessari adeguamenti legislativi, occorre prevedere l’introduzione di norme che vincolino il progetto e la successiva realizzazione di queste nuove infrastrutture al concetto e alla pratica della security by design, non essendo né concepibile né tollerabile che si ripeta, per queste infrastrutture cyber-fisiche, lo stesso errore commesso per quelle informatiche, inizialmente progettate senza considerare aspetti di cybersecurity. Ed è anche necessario definire nuovi standard in grado di integrare la vasta gamma di standard internazionali del mondo dei trasporti, definiti per affrontare problematiche di safety, di garanzia della qualità del servizio e di tolleranza ai guasti, con le problematiche di security introdotti dalle nuove tecnologie e, in particolare, dall’IoT.

Industria

La trasformazione digitale cambierà profondamente il modo di fare industria nel futuro. La nuova industria perderà completamente il concetto di perimetro fisico che l’ha caratterizzata fino a ora, trovandosi così immersa nel cyberspazio, con fornitori e clienti in un unico grande spazio virtuale. L’IoT, l’intelligenza artificiale, il cloud e le tecnologie delle aziende stanno eliminando completamente il perimetro, spostando dati e servizi al di fuori di esso. Per questo, a livello aziendale esistono numerosi rischi legati alla cybersecurity: tuttavia, in troppi contesti lavorativi, questa è ancora considerata esclusivamente un onere e non un asset. È importante che nelle aziende parta un processo di consapevolezza che coinvolga tutti, mirato a evidenziare che quello cyber è un rischio primario per la sopravvivenza delle aziende.

Tale processo deve portare all’avvio di processi di formazione del personale e di gestione del rischio cyber basato sulle migliori pratiche internazionalmente riconosciute. Dal punto di vista della catena di approvvigionamento (supply chain), non si può più prescindere anche da un controllo su hardware e software che entrano nel perimetro aziendale. Da qui l’esigenza primaria della presenza di un sistema di certificazione sostenibile che possa aiutare un’azienda a orientarsi sui vari prodotti da acquisire, avendo la garanzia di un livello di sicurezza adeguato.

Comunicazione e stampa

Informare ed educare alla cybersecurity è una sfida che riguarda tutti: cittadini, imprese, istituzioni e università. Per questo è fondamentale individuare un linguaggio comune, adeguato a comunicare correttamente i temi della cybersecurity. La confusione linguistica porta all’uso di parole che rinviano a concetti deformanti. Un tipico esempio è quello della parola hacker e delle attività di hacking. L’equivalenza errata che identifica l’hacker con i criminali informatici sollecita paure irrazionali e ci priva di una teoria e di una pratica dove invece gli hacker possono essere i migliori alleati della cybersicurezza. Essere un hacker, un virtuoso della programmazione, esperto di reti e computer, è la condizione necessaria, ma non sufficiente, per penetrare abusivamente in un sistema informatico protetto. Gli hacker che agiscono senza obiettivi criminali possono essere dei formidabili difensori del nostro cyberspazio, e molti in effetti lo sono. Per questo è importante capire che esistono molte tipologie di hacker. Per quelli che commettono un reato l’aggettivo che li qualifica è criminali. Al riguardo, è importante che il legislatore capisca questa differenza di fondo e la normi in modo adeguato.

La ricerca scientifica a garanzia della cybersecurity

La ricerca scientifica è fondamentale per affrontare le sfide che il cybercrime pone alla società digitale. Le sfide riguardano sia la ricerca scientifica sia l’innovazione tecnologica. In molti casi, oltre all’ottenimento di risultati teorici, è necessaria la realizzazione di sistemi prototipali mirati a una più rapida industrializzazione delle soluzioni. Data la diversità degli obiettivi e delle competenze necessarie per affrontare queste sfide, è necessaria una forte sinergia tra il mondo della ricerca scientifica e quello della ricerca industriale.

In particolare, le aziende avranno un ruolo fondamentale - all’interno di un sistema integrato - nella successiva prototipazione e industrializzazione delle soluzioni proposte. Il rapporto tra ricerca e industria dovrà essere di tipo circolare, nel senso che i problemi affrontati dovranno essere definiti in modo condiviso; gli approcci innovativi definiti sulla base di scenari e requisiti individuati in modo collaborativo; le soluzioni sviluppate andranno poi modificate e via via raffinate sulla base delle esperienze industriali sul campo. Tutto ciò permetterà di realizzare un trasferimento tecnologico tempestivo ed efficace. Infine, un ruolo importante è assegnato al Governo e alle istituzioni in termini di definizione dei necessari contesti normativi e della messa in atto di programmi di finanziamento per affrontare le sfide dettagliate nel seguito. Il resto di questa sezione è dedicato a presentare e discutere tre direttrici principali nella ricerca, e specificatamente: Azioni abilitanti, Tecnologie abilitanti e Tecnologie da proteggere.

Azioni abilitanti

In quest’area sono incluse le azioni necessarie a rendere più sicuro il ciclo di gestione della minaccia: dalla protezione di applicazioni critiche alla creazione di una banca nazionale delle minacce, dalla difesa da attacchi cibernetici o sociali all’uso malevolo dell’Intelligenza Artificiale.

Protezione dei Servizi in Rete

Le applicazioni e i servizi in rete stanno rapidamente diventando il canale preferito dagli utenti per l’accesso ai servizi digitali erogati dalla PA e dalle aziende. Si pensi, a titolo di esempio, ai portali dell’INPS e dall’Agenzia delle Entrate, ai servizi di biglietteria digitale e all’home banking. Tali applicazioni consentono di effettuare operazioni che presuppongono elevati standard di sicurezza, sia per la sensibilità dei dati trattati sia per l’impatto economico o reputazionale che un abuso del servizio da parte di malintenzionati comporterebbe. Spesso servizi avanzati sono erogati combinando sistemi diversi che interagiscono, dando vita a dei veri e propri ecosistemi. Poiché i dati presenti negli ecosistemi sono generati da applicativi interoperanti, di diversi livelli di sofisticazione, complessità e sicurezza, i rischi di una loro sottrazione sono amplificati. In questi casi, l’analisi di sicurezza risulta particolarmente complessa, in quanto i problemi possono emergere dall’interazione tra componenti, anche quando ciascuna di esse sia stata ben progettata, verificata e realizzata. È pertanto importante disporre di metodologie, strumenti e ambienti per valutare, analizzare e misurare il livello di sicurezza delle singole componenti, dei sistemi ottenuti tramite la loro interazione, e degli ecosistemi derivanti dalla composizione di altri sistemi. Questo si traduce in una serie di sfide scientifiche e obiettivi di ricerca4.

Individuazione Malware

I malware rappresentano una delle minacce primarie in ambito di cybersecurity, in quanto sono sia veicoli per accedere a un sistema remoto, per controllarlo e per comprometterlo (botnet), sia strumenti per la sottrazione o distruzione di informazioni presenti in sistemi informatici. Le violazioni causate da malware (codici malevoli) rappresentano il 69% delle violazioni censite, con un incremento annuo del 10%. Dietro la creazione e distribuzione di nuovi malware risiede un ampio riutilizzo di codice. Analisi dettagliate hanno evidenziato come molti codici di questo genere siano ottenuti tramite reingegnerizzazioni di malware preesistenti, limitando, di conseguenza, il successo dei sistemi di protezione tradizionali basati su signature detection, in quanto i nuovi malware, pur producendo gli stessi effetti di quelli originali, si presentano sotto forme diverse5.

Lotta al Cybercrime

Gli ultimi dieci anni sono stati caratterizzati da una enorme crescita del numero di incidenti legati alla sicurezza informatica di natura molto eterogenea: dal furto di identità al cyberspionaggio, dalle truffe finanziarie ai ransomware. Questo fenomeno è la conseguenza di un’evoluzione paradigmatica del mondo del cybercrimine, che agisce oggi secondo un modello di crime as a service in cui strumenti di hacking estremamente potenti e complessi diventano accessibili a prezzi contenuti e possono essere utilizzati senza richiedere competenze tecniche approfondite. Allo stesso tempo è cresciuta anche la complessità degli attacchi.

Gli attacchi hanno mostrato come i cybercriminali siano in grado di infiltrarsi in organizzazioni complesse, prendere il completo controllo di sistemi di larga scala, e in tali sistemi persistere per anni, nascondendo efficacemente la loro presenza e le loro azioni. Questo tipo di attacchi particolarmente complessi e strutturati, tipicamente noti con il nome di Advanced Persistent Threat (APT), rappresenta oggi un problema fondamentale per tutte le grandi organizzazioni (pubbliche e private) che agiscono in un contesto globale. L’asimmetria tra chi attacca e chi si difende continua a crescere: il tempo necessario per penetrare un sistema si riduce grazie a strumenti di attacco sempre più efficaci, mentre il tempo necessario per scoprire ed eradicare la presenza di una minaccia cyber cresce; ridurre questa asimmetria è un obiettivo fondamentale6.

Individuazione di Fake News

Proteggere i processi decisionali dalle attività di disinformazione e controinformazione è un’attività vitale per ogni Paese. Storicamente si tratta di un compito affidato ai servizi di intelligence e la partita si è finora disputata in uno scenario in cui la diffusione di informazioni e conoscenze avveniva tramite le testate giornalistiche, gli organi di partito o le gerarchie accademiche. Internet ha radicalmente cambiato il modo in cui si crea e si accede alla conoscenza, stravolgendo tutti i sistemi di mediazione a favore di un accesso diretto a una moltitudine di contenuti. La complessità dei fenomeni della realtà è apparentemente accessibile a tutti, ma non sempre in modo comprensibile: il nostro sistema cognitivo fatica ad adeguarsi a nuovi concetti come incertezza, complessità, probabilità, tendendo a favorire sintesi e narrazioni più semplici, e quindi rassicuranti. In questo nuovo contesto va affrontato il problema antico della diffusione delle notizie false (fake news) e delle sue conseguenze.

Il processo della diffusione delle informazioni false passa attraverso una serie di meccanismi cognitivi che porta ad acquisire le informazioni affini alla propria visione del mondo e a ignorare le tesi contrarie; tutti noi tendiamo poi a formare gruppi fortemente polarizzati su narrazioni condivise. Questo rende feconda la diffusione di informazioni false a fini pretestuosi, sia economici sia al servizio di altri interessi, che possono avere un peso notevole nel dibattito pubblico. Il problema è serio e delicato e la scienza in generale, e l’informatica in particolare, debbono svolgere un ruolo dirimente e fondamentale in questa sfida. Di seguito riportiamo i principali obiettivi da perseguire. Prima di farlo riteniamo utile sottolineare che per raggiungerli è necessario adottare un approccio multidisciplinare, mettendo in atto una serie di iniziative e sinergie su più piani per garantire una migliore comprensione del problema nel contesto attuale e per mettere a punto risposte efficaci attraverso sinergie tra i vari attori del sistema informativo. La sola soluzione tecnologica non è sufficiente per via della complessità del fenomeno e l’analisi non può essere né solamente algoritmica, né lasciata esclusivamente all’uomo7.

Intelligenza Artificiale

L’Intelligenza artificiale (IA) merita un discorso a parte dovendo essere vista sia come tecnologia da proteggere sia come tecnologia da cui proteggersi8. Le capacità di apprendimento automatico stanno crescendo a un ritmo senza precedenti. Queste tecnologie sono alla base di applicazioni molto utili, che vanno dalla traduzione automatica all’analisi delle immagini in medicina, ed è prevedibile che ci saranno molte altre applicazioni di questo tipo nel breve e nel lungo termine. L’IA sta quindi attirando tantissima attenzione; minore attenzione è stata dedicata finora al fatto che l’IA può essere usata male. In questa sezione vogliamo esaminare le potenziali minacce alla sicurezza derivanti da usi malevoli dell'IA, cercando di individuare modi per prevedere, prevenire e mitigare queste minacce.

Man mano che le capacità dell’IA diventano più potenti e diffuse, se ne farà un uso crescente nel contesto della cybersecurity: i costi degli attacchi ai sistemi informatici potranno essere ridotti significativamente dall’uso scalabile di sistemi basati su IA: questi potranno essere utilizzati per svolgere rapidamente, e senza grandi costi aggiuntivi, attività che normalmente richiederebbero lavoro umano, intelligenza e competenza. E gli attacchi consentiti dall’uso dell’IA possono essere particolarmente efficaci, finemente mirati, difficili da attribuire, e in grado di sfruttare le vulnerabilità dei sistemi di IA utilizzati dai difensori. Di seguito prendiamo in considerazione separatamente tre domini di sicurezza, illustrando i possibili cambiamenti alle minacce all’interno di questi domini attraverso esempi rappresentativi.

Sicurezza digitale. L’uso dell’IA per automatizzare i compiti connessi all’esecuzione di attacchi cibernetici ridurrà il gap esistente tra la portata e l’efficacia degli attacchi. Questo può espandere la minaccia associata ad attacchi informatici ad alta intensità di lavoro (come spear phishing o pesca mirata). Ci aspettiamo inoltre nuovi attacchi che sfruttino le vulnerabilità umane (ad esempio attraverso l’uso della sintesi vocale per l’impersonificazione), le vulnerabilità software esistenti (ad esempio attraverso l’hacking automatico) o le vulnerabilità dei sistemi IA (ad esempio attraverso adversarial learning o apprendimento automatico in ambiente ostile e avvelenamento dei dati).

Sicurezza fisica. L’uso dell’IA per automatizzare i compiti connessi all’esecuzione di attacchi con droni e altri sistemi fisici (ad esempio, attraverso l’impiego di sistemi d’arma autonomi) può ampliare le minacce associate a tali attacchi. Ci aspettiamo inoltre nuovi attacchi che sovvertano i sistemi cibernetici (ad esempio, causando il blocco o incidenti di veicoli autonomi) o che coinvolgano sistemi fisici che sarebbe impossibile dirigere a distanza (ad esempio, uno sciame di migliaia di micro droni).

Sicurezza politica. L’uso dell’IA per automatizzare i compiti di sorveglianza (ad esempio analisi di dati raccolti in massa), persuasione (ad esempio creazione di propaganda mirata) e inganno (ad esempio manipolazione di video) può espandere le minacce associate all’invasione della privacy e alla manipolazione sociale. Sono da aspettarsi anche nuovi attacchi che sfruttino una migliore capacità di analizzare comportamenti, stati d’animo e convinzioni umane sulla base dei dati disponibili. Queste preoccupazioni sono più significative nel contesto degli Stati autoritari, ma possono anche compromettere la capacità di democrazie mature a sostenere dibattiti pubblici veritieri9.

Tecnologie abilitanti

Gli ambiti progettuali in quest’area mirano a irrobustire alcune delle tecnologie di base da utilizzare per proteggere i dati, limitare gli attacchi e i loro effetti e, in generale, per aumentare la resilienza dei sistemi anche attraverso soluzioni mirate di security by design. In particolare, in questa sezione, vengono considerate le architetture hardware che garantiscano livelli più alti di sicurezza, la crittografia, la blockchain, le tecnologie biometriche e quantistiche.

Architetture Hardware

Analogamente a quanto avviene per il software, i dati e le infrastrutture di comunicazione, anche l’hardware deve essere progettato, costruito, collaudato, usato e manutenuto tenendo conto dei possibili attacchi cyber e delle loro conseguenze. L’hardware esegue il software e costituisce, di fatto, l’ultima linea di difesa: se l’hardware è corrotto, tutti i meccanismi introdotti per rendere sicuro il software (a qualsiasi livello) possono rivelarsi inutili. Un hardware non opportunamente protetto può costituire l’anello debole della catena, diventando una facile porta di accesso al sistema, alle sue funzionalità e ai dati trattati.

Come per il software, le vulnerabilità dell’hardware possono derivare da errori di progetto o da componenti malevoli inseriti intenzionalmente all’interno di dispositivi. Inoltre, a differenza del software, l’hardware può essere osservato e controllato, e quindi fisicamente attaccato, dall’esterno.

Le vulnerabilità derivanti dall’hardware possono essere corrette solo modificando il progetto e sono quindi di fatto destinate a rimanere presenti per sempre all’interno dei dispositivi10.

Crittografia

La crittografia rappresenta la tecnica di base per garantire informazioni sicure dal punto di vista della indecifrabilità dei messaggi. È infatti uno dei meccanismi fondamentali per la protezione dei dati e per l’identificazione, utilizzato in modo pervasivo ad esempio quando ci colleghiamo alla nostra banca via Web, utilizziamo il bancomat, le carte di credito e disabilitiamo il dispositivo che immobilizza la nostra automobile. Negli ultimi anni il numero di vulnerabilità dei sistemi crittografici è aumentato considerevolmente. Sistemi ritenuti fino a qualche anno fa inviolabili sono oggi considerati insicuri; basti pensare alle funzioni hash crittografiche quali MD5 e SHA1 per le quali è stato dimostrato che è possibile computare le collisioni e, conseguentemente, falsificare eventuali firme digitali basate su tali funzioni. Inoltre, l’avvento di computer quantistici metterà in crisi i sistemi di cifratura standard, come RSA, ed è quindi di fondamentale importanza studiare algoritmi post quantum che siano robusti rispetto a tecnologie che, verosimilmente, saranno disponibili tra pochi anni11.

Biometria

La verifica dell’identità digitale è elemento essenziale per la sicurezza di un sistema, informatico e non. I metodi tradizionali per il riconoscimento degli individui sono basati su chiavi, token, documenti di identità e password. Questi approcci, seppur ancora validi, stanno mostrando tutti i loro limiti in termini di sicurezza e soprattutto di usabilità. Per questo motivo, stanno diffondendosi tecnologie di riconoscimento biometrico che valutano tratti fisici o comportamentali della persona, quali l’impronta digitale o la faccia, acquisiti tramite sensori. I sistemi biometrici digitalizzano il tratto biometrico dell’utente e ne producono una rappresentazione, chiamata template, che sintetizza le caratteristiche univoche e costanti del tratto analizzato rispetto all’individuo che lo possiede. Il template di un individuo, memorizzato su un documento o in un archivio, viene quindi utilizzato durante le successive fasi di riconoscimento, confrontando i template memorizzati con la rappresentazione acquisita di una persona sottoposta a verifica. Il sistema biometrico decide se il riconoscimento è avvenuto utilizzando una misura di similarità fra il template acquisito e quelli presenti in archivio.

Le prestazioni di un sistema biometrico possono variare notevolmente in base al tratto biometrico impiegato e al livello di cooperazione richiesto agli utenti. La scelta del tratto biometrico da usare per applicazioni specifiche avviene sulla base di un’accurata analisi dei requisiti operazionali e di sicurezza, tenendo ovviamente in considerazione le leggi sulla protezione dei dati personali12.

Blockchain e Distributed Ledger

La tecnologia del Distributed Ledger (DLT), o blockchain, è la tecnologia utilizzata per le criptovalute. Le criptovalute sono solo una delle possibili applicazioni di questa tecnologia che, utilizzando crittografia a chiave pubblica e algoritmi di consenso, permette di mantenere un database distribuito di transazioni garantendo verificabilità, irreversibilità e integrità. Vi sono due categorie di piattaforme DLT: unpermissioned (aperta) e permissioned (regolata). La prima, di cui Bitcoin è l’esempio più noto, è mantenuta da nodi pubblici, ed è accessibile a chiunque. La seconda coinvolge solo nodi autorizzati e quindi permette transazioni più veloci, sicure e convenienti. Molti Paesi e più di 90 banche centrali stanno investendo sull’adozione della DLT; è strategico per l’Italia analizzare le opportunità, i rischi e le sfide legate all’adozione di una infrastruttura DLT nazionale. Una blockchain nazionale (aperta o regolata) apre sfide di Ricerca e Innovazione: dal controllo in campo monetario, ai servizi per la PA e alla gestione dei diritti digitali e alla protezione dei brevetti; dalle innovazioni nel voto elettronico e nelle catene di distribuzione13.

Tecnologie quantistiche

Lo sviluppo, negli ultimi due decenni, delle tecnologie quantistiche ha posto le premesse per creare nuovi sistemi di comunicazione intrinsecamente sicura utilizzando la crittografia quantistica, e in particolare la distribuzione quantistica di chiavi crittografiche (Quantum Key Distribution, QKD), che, utilizzando le proprietà della luce a livello quantistico, permette di rivelare in tempo reale la presenza di attacchi e violazioni del canale di comunicazione, e così garantire la sicurezza della trasmissione. La QKD consiste nella generazione di chiavi crittografiche, condivise unicamente tra il trasmettitore e il ricevitore mediante la trasmissione di singoli fotoni attraverso canali di comunicazione convenzionali e non protetti (ad esempio fibre ottiche o in free space). Le chiavi crittografiche, la cui sicurezza è garantita dalle leggi della fisica, potranno poi essere utilizzate per cifrare messaggi tra due utenti, o per altri protocolli crittografici.

Le tecnologie quantistiche sono una tecnologia strategica per il Paese ed è quindi fondamentale che l’Italia potenzi le proprie capacità scientifiche e tecnologiche in questo settore al fine di limitare, se non eliminare, la propria dipendenza da Paesi e aziende straniere in un campo così strategico. Al riguardo occorre sviluppare e testare sul campo le nuove tecnologie, e raccordarle con le più avanzate tecniche classiche di sicurezza e protezione dei dati14.

Tecnologie da proteggere

La strategia di cybersecurity contempla inoltre strumenti e azioni necessarie a proteggere alcune tecnologie chiave, quali le comunicazioni wireless, i servizi cloud, le logiche funzionali dei sistemi e, anche nella prospettiva di Impresa 4.0, i sistemi IoT, i sistemi di controllo industriale e i robot.

Comunicazioni wireless e sistemi 5G

La rete 5G include non solo la rete cellulare ma anche la rete fissa, fornendo servizi con parametri prestazionali migliori anche di diversi ordini di grandezza rispetto alle soluzioni attuali; è caratterizzata da soluzioni tecniche radicalmente nuove, tra cui la realizzazione in software di funzioni di rete, complesse e critiche, oggi realizzate in hardware e la suddivisione della rete in fette, ognuna delle quali fornisce a un sottoinsieme degli utenti una rete virtuale autonoma, capace di soddisfare specifiche esigenze, in un quadro complessivo che vede la convivenza all’interno della rete di diverse organizzazioni (multi tenancy).

L’insieme di queste caratteristiche muta profondamente le problematiche di sicurezza della rete15.

Cloud

Il paradigma del cloud offre sicuramente benefici economici e flessibilità nell’utilizzo delle risorse. Tuttavia, il problema della sicurezza in ambienti cloud rappresenta una delle maggiori preoccupazioni per le aziende e le organizzazioni pubbliche che vogliono spostare i propri servizi, applicazioni e dati sensibili su questa modalità.Un sistema informatico è considerato sicuro in base alla correttezza dell’insieme di regole atte a garantire un opportuno livello di protezione e alla sua capacità di applicare tale politica correttamente.

Il paradigma cloud è basato sul principio della delega a una terza parte della gestione di infrastrutture, dati e applicazioni. Questa delega rende inaccessibile parte del sistema e quindi impossibile non solo verificare la corretta applicazione delle politiche previste, ma in alcuni casi anche semplicemente specificare con la dovuta precisione la politica di sicurezza da adottare. Normalmente, le politiche di protezione anche avanzate dei cloud provider risultano inaccessibili per gli utenti e soprattutto non monitorabili. E così anche la garanzia che i vincoli normativi locali siano rispettati può diventare un problema insormontabile. La sfida principale per la corretta adozione del cloud passa per la costruzione di metodi e tecniche che permettano di definire e verificare il livello di sicurezza di un sistema informatico che utilizzi al suo interno servizi cloud. Lo sviluppo di metriche di sicurezza che permettano di valutare quantitativamente un’offerta di servizi di questo genere rappresenta una delle sfide più sentite dal punto di vista degli utenti16.

Internet delle cose

I dispositivi IoT hanno ormai larghissimo impiego perché permettono sia di migliorare la qualità dei servizi offerti dalle apparecchiature in cui sono inseriti, sia di crearne di nuovi. La loro diffusione ha però accresciuto a dismisura la cosiddetta superficie di attacco, introducendo di fatto nuove vulnerabilità che possono avere conseguenze gravi per gli utenti, se non prevenuti e trattati in modo specifico. Questo fenomeno è oggi particolarmente sentito anche in ambito industriale dove, grazie anche agli incentivi resi disponibili dai vari piani di sviluppo di Impresa 4.0, la diffusione di dispositivi IoT ha raggiunto livelli significativi17.

Industrial Control System

Si registra oggi, in ambito industriale, un elevato livello di integrazione tra l’Information Technology (IT) e l’Operational Technology (OT). Questo processo evolutivo, portatore di nuove funzionalità e servizi, ha fatto emergere la necessità di incrementare la sicurezza e la resilienza dei sistemi di controllo industriale (Industrial Control System - ICS).

Tra gli aspetti di cui tener conto nella progettazione e nello sviluppo di soluzioni per la sicurezza di questi sistemi, una particolare attenzione va posta alla differenza tra il tempo di vita di un sistema ICS e quello di un sistema IT. Tipicamente, infatti, mentre il tempo di vita di un sistema ICS, basato su tecnologie progettate e sviluppate per uno specifico dominio, è dell’ordine di 10-15 anni, quello di un componente IT è molto inferiore, mediamente dell’ordine di 3-5 anni. Questa differenza rappresenta un fattore estremamente critico nel momento in cui si pianificano attività di aggiornamento e manutenzione dei sistemi ICS, a causa dei requisiti stringenti di disponibilità e affidabilità posti da tali sistemi18.

Robot

La robotica sta oggi oltrepassando le proprie delimitazioni classiche e, da sistema automatico utilizzato principalmente nel mondo industriale e dell’automazione, si sta ibridando con tecnologie quali il Cloud Computing, l’Intelligenza Artificiale e l’IoT. Essa gioca, inoltre, un ruolo centrale nel contesto di Impresa 4.0, dando vita, nel contempo, alla informatizzazione del settore industriale, alla robotizzazione del mondo consumer e alla delocalizzazione dell’intelligenza in cloud (Cloud Robotic).

Per quanto concerne gli aspetti di cybersecurity, oltre ai problemi di sicurezza derivanti dalle azioni fisiche del robot (visto come dispositivo in grado di compiere direttamente azioni meccaniche nel mondo fisico senza un diretto e continuo controllo da parte di un operatore umano), un ulteriore aspetto da considerare riguarda il fatto che la capacità di movimento autonomo può essere strumentale anche all’acquisizione di dati e informazioni tramite sensori mobili, con potenziali rischi per la protezione delle informazioni e dei dati personali. La diffusione dei robot pone pertanto una serie di sfide di natura interdisciplinare che investono, oltre alla sfera scientifica e tecnologica, anche quella sociologica e giuridica.

Per quanto riguarda l’ambito sociologico e giuridico, l’Italia, come molti altri Paesi, è ancora sprovvista di norme che regolino l’utilizzo di robot e dispositivi autonomi. Ad esempio, attualmente è illegale il volo di droni autonomi in modo non supervisionato.

In generale, manca ancora una comprensione approfondita dei profili di criticità introdotti da possibili attacchi cyber in ambiti diversi dal punto di vista sia tecnico sia sociale19.

Conclusioni

Dopo questa ricognizione, riteniamo utile fare alcune raccomandazioni ai decisori politici relativamente ai passi necessari per rispondere in modo adeguato alla sfida della trasformazione digitale. Per far questo è necessario affrontare le sfide a diversi livelli.

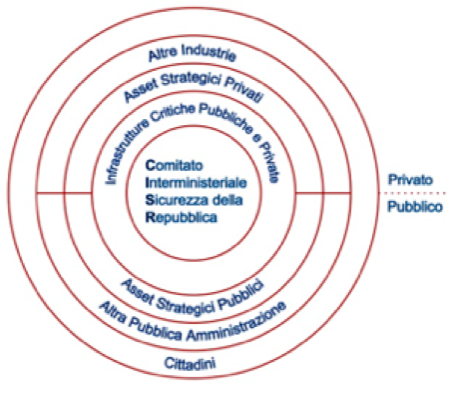

La figura 2 rappresenta il quadro d’insieme degli asset pubblici e privati del nostro Paese: dai Ministeri costituenti il Comitato Interministeriale per la Sicurezza della Repubblica fino ai cittadini. Innalzare il livello di sicurezza e di resilienza del Paese richiede necessariamente l’innalzamento del livello di sicurezza e di resilienza di ciascuna delle componenti del quadro d’insieme. Più vicini si è al centro, più deve aumentare il coordinamento e la velocità nella risposta. Il settore con difese non adeguate diventa, infatti, l’anello debole dell’intero sistema Paese.

Figura 2 Gli asset pubblici e privati del Paese da difendere

Le raccomandazioni che facciamo non intendono certamente essere esaustive, ma vanno a toccare due punti che noi riteniamo essenziali per una corretta implementazione di una politica di sicurezza cibernetica a livello nazionale:

- lo sviluppo di un ecosistema cibernetico nazionale che veda il governo, l’industria e la ricerca unite e coordinate per rendere il Paese resiliente ai nuovi attacchi cyber che possono impattare direttamente sui nostri valori e sulla nostra democrazia, oltre che sulla nostra prosperità

- un piano straordinario per affrontare la carenza di competenze in questo settore, sia attraverso un rafforzamento della capacità formativa e di ricerca delle università italiane sia tramite lo sviluppo di politiche di contrasto all’emigrazione intellettuale forzata

Questi due punti sono brevemente illustrati rispettivamente nelle due sezioni che seguono.

Una rete di centri per la difesa dagli attacchi informatici

La difesa di uno Stato sovrano contro gli attacchi cyber, perpetrati da organizzazioni criminali sempre più strutturate e articolate, richiede la realizzazione di un eco-sistema cyber nazionale che, grazie al contributo di soggetti e attori diversi, supporti la realizzazione della politica nazionale cyber. La struttura portante di questo ecosistema sarà costituita da una solida rete di centri di competenza di varia tipologia e natura che ruoterà attorno al Centro Nazionale di Ricerca e Sviluppo in Cybersecurity. In particolare, il Centro dovrà essere il punto di riferimento di una costellazione di altri Centri Territoriali di Competenza in Cybersecurity, distribuiti sul territorio con valenza di città metropolitana, regionale o interregionale e da un insieme di Centri Verticali di Competenza in Cybersecurity.

Il Centro Nazionale di Ricerca e Sviluppo in Cybersecurity potrà costituire uno dei pilastri basilari di tutto il processo di implementazione del Piano Nazionale per la protezione cibernetica e la sicurezza informatica20. Questo Centro, caratterizzato da una struttura centralizzata, multidisciplinare, con adeguata massa critica, in parte governativa e in parte legata al mondo della ricerca pubblica e privata, ha come compito principale la ricerca, lo sviluppo di piattaforme, di adeguate soluzioni architetturali e di applicazioni e la messa in atto di azioni di varia natura, finalizzate all’interesse nazionale. Il Centro avrà ovviamente anche il compito di assistere i policymaker e i vari stakeholder pubblici nelle attività di analisi, ricerca scientifica, sviluppo, scouting tecnologico e ingegnerizzazione dei sistemi, tenendo conto del panorama internazionale.

Il Centro dovrà essere in grado di attrarre ricercatori e investitori pubblici e privati (nazionali) per sviluppare ricerche di punta su tematiche di interesse strategico, per il Paese, nel settore cyber. Al riguardo, è auspicabile che vengano definiti e resi operativi con urgenza meccanismi agili e flessibili che permettano a ricercatori e docenti di università e di enti di ricerca pubblici di ottenere il distacco temporaneo presso il Centro, senza penalizzazioni né per il personale distaccato né per i rispettivi enti di provenienza. Seguendo l’esempio dei Federally Funded Research and Development Center (FFRDC) statunitensi, il Centro dovrà essere la punta di diamante della ricerca cyber nazionale, coordinandosi con altri centri di ricerca presenti in Italia, e attivandosi per implementare le necessarie sinergie con omologhi centri presenti nei Paesi con i quali l’Italia storicamente collabora.

I Centri Territoriali di Competenza in Cybersecurity dovranno essere caratterizzati da almeno due obiettivi ben definiti relativi al supporto all’economia e all’amministrazione locale, e alla sensibilizzazione dei cittadini. Per gli aspetti economico-amministrativi, questi centri territoriali dovranno aiutare le imprese e la Pubblica Amministrazione locale a fronteggiare le sfide poste dall’evoluzione della minaccia cyber. Faranno questo curando il trasferimento tecnologico, la formazione, la consulenza e fornendo supporto per la protezione di knowhow e di asset fisici e virtuali, e strumenti utili a migliorare offerta e competitività. Questi centri potranno anche gestire osservatori locali sulla cybersecurity per condividere informazioni sugli attacchi tra i diversi enti, garantendo la dovuta riservatezza, e potranno contribuire all’identificazione e gestione di progetti di ricerca e di trasferimento tecnologico di interesse strategico locale.

I Centri Verticali di Competenza in Cybersecurity dovranno rispondere alla necessità di settori di mercato specifici, quali, ad esempio, energia, trasporti, sanità, mercati finanziari. I vari attori potranno utilizzare i centri verticali, da un lato, per rispondere alla necessità, espressa dai diversi settori di disporre di centri ad hoc per lo sviluppo di attività dedicate e peculiari per il dominio e, dall’altro, per garantire la condivisione delle informazioni attraverso tavoli di scambio e di analisi. Nell’ambito della cybersecurity la condivisione delle informazioni è infatti alla base di qualunque strategia di difesa; avere informazioni tempestive, complete e affidabili consente decisioni più consapevoli e accelera le azioni di protezione, come pure le azioni di rilevamento, reazione, contenimento e ripristino in tempo di crisi.

Il complesso mosaico necessario a supportare la politica nazionale cyber necessita anche di altri pezzi, peraltro già previsti dal Piano Nazionale per la protezione cibernetica e la sicurezza informatica. Ci riferiamo a tre strutture e specificatamente: al Laboratorio Nazionale di Crittografia, alla rete di Cyber Range e al Centro di Valutazione e Certificazione. Il primo, che dovrà operare in stretto collegamento con il Centro Nazionale di Ricerca e Sviluppo per coniugare al meglio teoria e pratica, servirà a mettere a fattor comune le tante conoscenze matematiche della nostra accademia e la lunga tradizione dei nostri apparati militari nel settore della crittografia. Il secondo coordina poligoni virtuali dedicati all’addestramento dei professionisti del settore, costituiti da ambienti e sistemi controllati che si prestano a un’ampia varietà di impieghi, quali la formazione e l’aggiornamento individuale alla cybersecurity, l’addestramento e la valutazione delle capacità di squadre di operatori mediante lo svolgimento di esercitazioni, la valutazione e messa a punto di nuove tattiche e tecniche di difesa. Il terzo dovrà invece avere il duplice scopo di valutare la sicurezza dei prodotti e dei dispositivi da installare all’interno delle infrastrutture critiche nazionali e di rilasciare certificazioni di sicurezza ai prodotti.

Un piano straordinario per formazione, ricerca e occupazione

Per essere realizzati, i progetti e le azioni che abbiamo proposto richiedono una notevole forza lavoro in termini di tecnici, ingegneri, esperti e ricercatori, distribuita sul territorio. Questo richiede di avviare, quanto prima, un piano straordinario per trattenere in Italia il maggior numero possibile di competenze legate alla cybersecurity e per formarne ancora di più. Alcune proiezioni prevedono una carenza di competenze mondiale di 3 milioni e mezzo di personale esperto nell’ambito della sicurezza cibernetica, e tante realtà a livello internazionale si stanno organizzando per ovviare ai problemi connessi a questa lacuna. Ricordiamo, ad esempio, l’iniziativa della città di New York21 che, attraverso un piano di investimenti strategici pubblico-privati, punta a “far crescere la forza lavoro della sicurezza informatica, aiutare le aziende a guidare l'innovazione e costruire reti e spazi comuni”.

Le figure professionali legate alla sicurezza hanno un mercato mondiale e spesso in Italia ci troviamo a competere con realtà che offrono condizioni lavorative di gran lunga migliori. La fuga dall’Italia per cogliere opportunità salariali importanti e la scarsa creazione di figure professionali adeguate rispetto al bisogno rendono il deficit di competenze in Italia ancora più critico. Pertanto, è necessario e urgente mettere a punto strategie di brain retention che rendano più attraente lavorare su tematiche di sicurezza informatica nel nostro Paese. Inoltre, dobbiamo creare le condizioni per riportare in Italia i nostri migliori cervelli nell’ambito della scienza e dell’imprenditoria nel settore della sicurezza.

Al momento, il numero di figure professionali prodotte dalle nostre università è troppo basso anche a causa del basso numero di docenti presenti in Italia in questo settore che di fatto impedisce sia l’attivazione di nuovi corsi di laurea in cybersecurity in molte università italiane, sia lo sviluppo di significative attività di ricerca. Per raggiungere nel più breve tempo possibile un livello di forza lavoro adeguato alle esigenze del Paese, auspichiamo che, come avvenuto nel passato per altre aree, ad esempio per la chimica negli anni ’60, si riconosca la strategicità del settore della cybersecurity e venga avviato in Italia un piano straordinario per l’assunzione di ricercatori e professori universitari che si occupino di sicurezza informatica e, in generale, di trasformazione digitale in tutte le sue componenti: giuridiche, economiche e soprattutto tecnologiche. Solamente una significativa azione straordinaria può aumentare la velocità di creazione della massa critica necessaria.

Investire nella formazione e nell’addestramento in sicurezza cibernetica fornisce una risposta unica a molteplici problemi del Paese e diventa indispensabile nell’ambito della progressiva digitalizzazione promossa dal piano Impresa 4.0. Formare le nuove generazioni innescherà un processo virtuoso in cui la classe dirigente e i tecnici del futuro avranno le competenze, il bagaglio culturale e le capacità operative necessarie per confrontarsi con le sfide tecnologiche e scientifiche che cambieranno le nostre vite nei prossimi decenni, sviluppando le necessarie iniziative necessarie per affrontare i continui cambiamenti e i relativi rischi che ci aspettano in futuro.