Sabotatori o liberatori? Furto o libero pensiero?

Il termine hacker oscilla tra due polarità opposte, spesso in modo sottile e difficilmente governabile. Qualche anno fa si è persino introdotta una riforma linguistica, per ovviare al problema. Chi sfrutta le proprie competenze informatiche per scopi illeciti (violazione della privacy, furto, sabotaggio industriale etc.) è un black hat, un cappello nero (o un “cracker”); chi invece fa uso delle stesse competenze – e talvolta le stesse procedure – per scopi leciti, come l’implementazione dei sistemi di sicurezza di cui si mostrano le falle o lo sviluppo del software colpito, è un white hat, un cappello bianco, un fautore dell’hacking etico. Ma le riforme linguistiche servono solo se al di sotto c’è una differenza concettuale chiara. E in questo caso non è semplice tracciare una linea di demarcazione netta.

Come il cucciolo di leone che si allena giocando, così il cappello bianco può da ragazzo allenarsi sabotando qualche piccolo sito web – e a dispetto delle condanne legali, dal punto di vista morale questo atteggiamento viene in genere premiato. Per fare un esempio, non è tanto l’infanzia hacker di Zuckerberg a causare qualche perplessità, quanto piuttosto l’atteggiamento di Facebook come colosso della rete, che fagocita potenziali concorrenti (da ultimo, Instagram), imponendo tendenze fittizie nel mercato dell’innovazione (come, appunto, l’”instagram effect”, l’aumento crescente dei finanziamenti nel settore fotografico indotto dalle scelte aziendali della major Facebook). E ancora: nella programmazione matematica c’è molto della logica matematica. Ma chi trova un baco in un codice di programmazione, come chi trova un errore nella dimostrazione di un teorema, non è forse da celebrare? Se, come pare, il web è anche un gigantesco laboratorio virtuale collettivo di linguaggi di programmazione, l’hacking, come la falsificazione di un’argomentazione scientifica, è la via principale per l’avanzamento – tanto più da elogiare quanto più la rete si sposta verso modelli collaborativi (2.0), impostati sulla modalità wiki, la caduta del confine tra utente e sviluppatore, la condivisione non solo dei contenuti ma anche degli algoritmi.

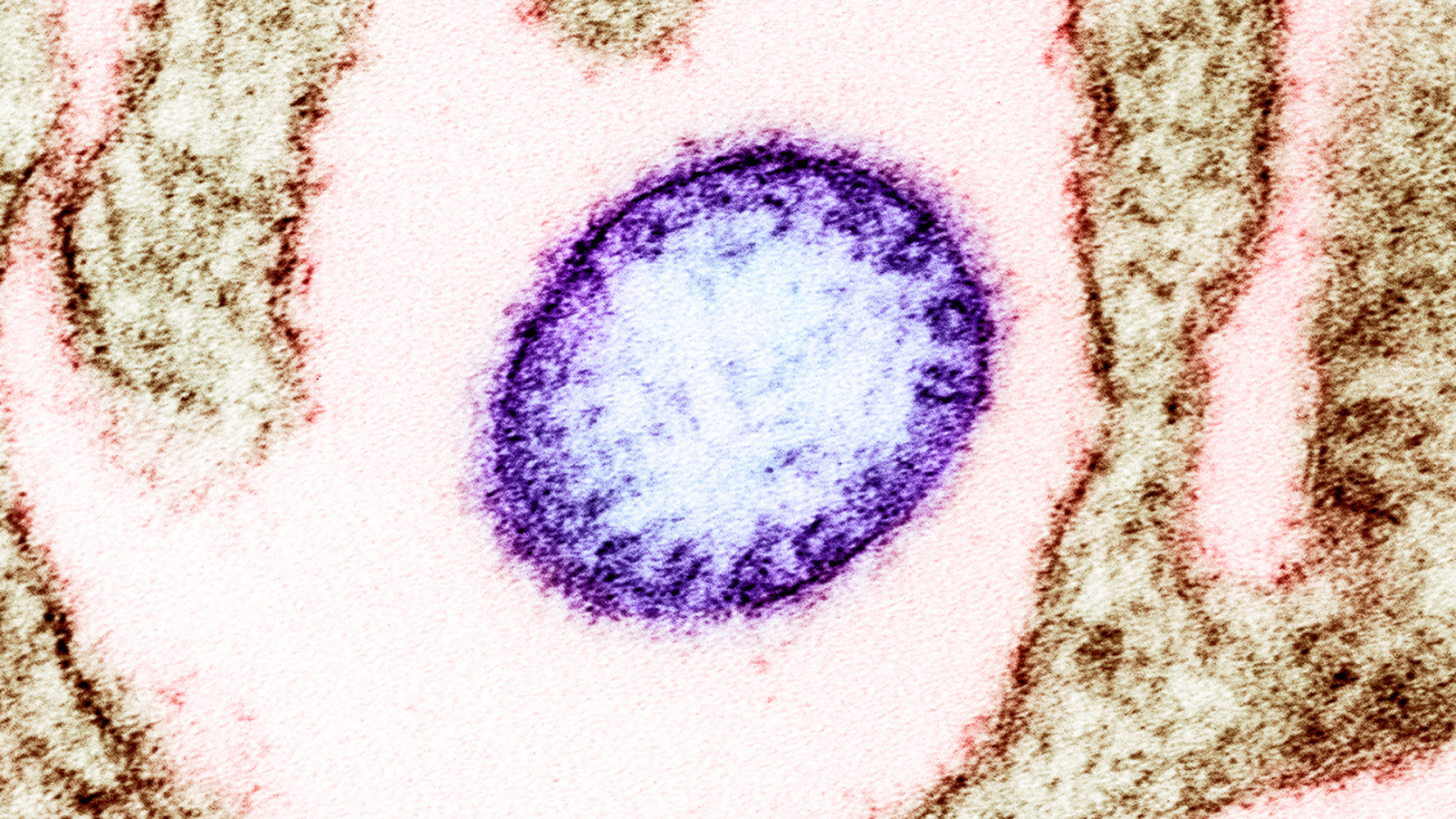

E se dalla parte dei cappelli neri i confini sono sfumati, le cose non cambiano se passiamo dalla parte dei cappelli bianchi. L’ethical hacking è un modo di mettere in luce le falle nella blindatura di sicurezza di un programma, una rete, un sito, un device. Spesso le aziende che offrono questo tipo di servizi sono assoldate dalle società stesse che saranno attaccate, come forma di “ricerca e sviluppo”. L’analogia medica in questo caso è quella più diffusa: hackerare un sistema potrebbe essere simile a un vaccino, un piccolo attacco finalizzato a sviluppare gli anticorpi opportuni per difendersi dal virus. Un esempio: Nicolas Percoco e Sean Schulte, hanno presentato all’ultima edizione del Black Hat Security Conference di San Francisco, un ritrovo annuale per gli sviluppatori dei sistemi di sicurezza informatica, un metodo per rendere virulente applicazioni contenute nel Google Play Store, aggirando il sistema di controllo (il “bumper”) di Google. In sostanza basta inserire un’applicazione “buona”, per poi trasformarla in un virus attraverso sistemi di aggiornamento previsti dal sistema, che bypassano i controlli. L’utente, aggiornando l’applicazione, si ritrova tra le mani una piccola cimice, pronta a rubare i suoi dati personali. Il tutto, ovviamente, è stato reso pubblico, proprio al fine di migliorare la sicurezza del Play Store.

E l’approvazione morale in questo caso non manca: si pensi alla sbandata combriccola del film I signori della truffa, professionisti nel furto (non virtuale) a scopi etici. Ma contribuire a blindare i codici sorgente di un programma è di per sé un bene? Forse dipende dal bersaglio. Se si tratta di una pubblica amministrazione è un conto – anche se anche in questo caso qualcuno potrebbe avere dei dubbi: è un bene consolidare i sistemi di controllo della rete predisposti in Cina? – ma forse le cose stanno diversamente nel caso di società private che detengono posizioni di monopolio. Sempre dalla Black Hat Security Conference, è venuta una provocazione: e se i cappelli bianchi, invece di dedicarsi esclusivamente alla difesa, incominciassero ad attaccare? In questo caso passare all’attacco significherebbe inseguire gli hacker, tracciarne i profili, sviluppare sistemi che invece di prevenire semplicemente l’attacco nascondano una manetta dietro a un apparente falla del sistema. Ma questo non potrebbe innescare una corsa agli armamenti?

Si pensi, a logica inversa, a Farenheit 451: chi merita condanna, i “pompieri” che studiano il modo in cui i libri vengono nascosti, per poi scovarli e bruciarli, o chi si ingegna nella ricerca di nascondigli sempre più elaborati? I casi moralmente dubbi si moltiplicano. Un possibile discrimine potrebbe essere il seguente: la falsificazione che fa progresso è quella resa trasparente, quella che entra a far parte del patrimonio comune delle conoscenze. Far sviluppare i sistemi di sicurezza informatica per tutti può essere considerato un progresso. Ma che dire, allora, degli accordi di riservatezza che i cappelli bianchi devono sottoscrivere? Non dovrebbero essere ristretti alle specifiche dell’azienda attaccata, escludendo le “scoperte” fatte nei sistemi di sicurezza? Infine, non bisogna trascurare un fatto storico. Molta della riprovazione scatenata dagli hacker è dovuta al prevalere della tendenza generale al brevetto, contro la tendenza opposta basata sulla condivisione che dominava il mondo informatico sino alla fine degli anni ’70.

La conclusione che se ne può trarre è per forza di cose circostanziata. In casi come questi il giudizio morale non può che essere contestuale. Dobbiamo chiederci: quali sono gli scopi (o meglio gli effetti), dell’operazione di hackeraggio? I vantaggi sono collettivi? Quali direzioni vengono impressi all’industria del software in generale? L’abito non fa il monaco, e nemmeno il cappello.

di Enrico Rini